Sicherheit von Smart Home Systemen

Verschlüsselung und AES

Smart Home Systeme müssen gegen missbräuchliche Nutzung durch andere Personen geschützt sein. Diese missbräuchliche Nutzung kann sowohl kriminell als auch versehentlich motiviert sein. Im privaten Wohnbereich ist ein krimineller Eingriff in das Smart Home System selten, denn dem hohen Aufwand steht oft ein geringer Nutzen gegenüber. Die Funkprotokolle der Smart Home Systeme sind so ausgelegt, dass sie grundsätzlich eine missbräuchliche Nutzung verhindern, so dass die Sicherheit in Smart Home Systemen gewahrt bleibt. Jedoch mit viel technischem und zeitlichem Aufwand lässt sich jedes Smart Home System missbräuchlich nutzen. Kein Smart Home System ist zu 100% sicher, denn oft ist der Nutzer die Schwachstelle.

Die von Smart Home Systemen genutzten Funkprotokolle sind in der Regel sicher. Unberechtigte Dritte können rein technisch den Funkverkehr abhören und Datenpakete abfangen. Da aber diese Datenpakete verschlüsselt sind, kann der Inhalt nicht ausgelesen werden. Die Funkprotokolle ZigBee, WLAN, EnOcean und Z-Wave nutzen den Verschlüsselungsalgorithmus AES (Advanced Encryption Standard). Entweder statisch mit 128 Bit oder mit einer variablen Länge bis zu 256 Bit zur Verschlüsselung der Datenpakete. Bei AES handelt es sich jedoch um ein symmetrisches Verschlüsselungsverfahren, d. h. der Schlüssel zum Ver- und Entschlüsseln ist identisch.

Der Anbieter Homematic IP ergänzt die Verschlüsselung und Authentifizierung auf der Basis von AES bei seiner Gerätekommunikation mit CCM (Counter with CBC-MAC).

Bei WLAN ist das derzeit sicherste Verschlüsselungsverfahren der WPA2-Standard. Hier werden bei AES dynamische Schlüssel mit bis zu 256 Bit verwendet. Die alten WLAN-Standards bei WEP (Wired Equivalent Privacy) mit einem statischen Schlüssel mit einer Länge von 64 Bit, 128 Bit oder 256 Bit sowie WPA (Wi-Fi Protected Access) sollten nicht mehr verwendet werden.

Das DECT-Funkprotokoll nutzt einen geheimen Schlüssel. Die DECT-Geräte und Basisstation nutzen diesen geheimen Schlüssel zur Identifikation der Geräte. Hierbei wird oft ein Schlüssel mit einer Länge von 64 Bit verwendet. Die Verschlüsselung der Datenpakete ist optional und liegt dann in der Verantwortung des Anbieters des Smart Home Systems.

Bei dem Funkprotokoll EnOcean findet in der Basisversion zunächst erstmal keine Verschlüsselung der Datenpakete statt. Jedoch kann durch erweiterte Sicherheitskonzepte wie eine AES-Verschlüsselung mit einer Schlüssellänge von128 Bit und Rolling Code verhindert werden, dass Datenpakete missbräuchlich genutzt werden können. Das liegt dann aber in der Verantwortung des Anbieters des Smart Home Systems. Zudem wird beim Senden von Datenpaketen nur die Verwendung festgelegter IDs mit einer Länge von 32 Bit erlaubt.

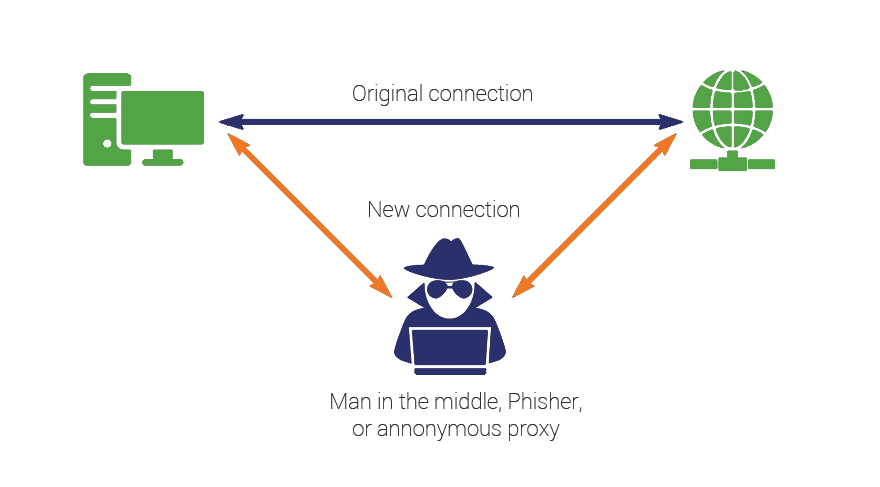

Man in the Middle (MITM)

Jede Smart Home Komponente in einem Smart Home System hat eine eindeutige Identifikation (ID). Mit dieser identifiziert sich die Komponente gegenüber dem Smart Home Gateway und ermöglicht eine eindeutige Kommunikation untereinander. Bei der Installation einer neuer Smart Home Komponente in einem System wird zusätzlich auch immer eine manuelle Bestätigung per Taste an der Komponente benötigt. Dies verhindert eine missbräuchliche Installation durch Dritte aus dem Internet.

Anmerkung: Hierdurch wird verhindert, dass der Nachbar von nebenan einen Zugriff auf Smart Home Komponenten über das Internet erlangen kann.

Die Installation eines Smart Home Systems und deren Komponenten erfolgt immer vor Ort in den eigenen vier Wänden und in einem LAN und das unabhängig davon, ob die anschließende Nutzung über eine Cloud oder nur lokal erfolgt.

Anmerkung: Bei einer kabelgebundenen Lösung für ein Smart Home System treten diese Fragestellungen nicht auf. Hier muss dann eine physische Manipulation an der IT-Infrastruktur erfolgen, um eine missbräuchliche Nutzung zu erreichen.

Wird ein Smart Home System über eine Cloud genutzt und gesteuert, dann ist die bidirektionale Kommunikation vom Smart Home Gateway in die Cloud verschlüsselt. Es werden in der Regel keine persönlichen Daten übertragen (vgl. Homematic IP), sondern nur die IDs von Komponenten.

Bei Smart Home Systemen, die für eine externe Steuerung ein VPN (Virtual Private Network) nutzen, wird die missbräuchliche Nutzung bereits durch die grundlegenden Techniken des VPN (Link zu unserem Beitrag) unterbunden.

Fazit: Smart Home Systeme sind gegen eine missbräuchliche Nutzung gut geschützt. Mögliche Schwachstellen sind die Nutzer und ihr Fehlverhalten. Aber: Eine 100%ige Sicherheit gib es nicht. Mit genügend krimineller Energie kann jedes Funkprotokoll, jede Kommunikation gehackt werden. Die Gefahr hierfür ist jedoch gering, denn eine Kosten-/Nutzenanalyse spricht dagegen - es sei denn es hängen Picassos im Wohnzimmer.